Esthétique du programme interrompu

Comment l’émission Saturday Night Live arrive à évoquer par l’image la divulgation sur Internet d’une gigantesque base de données confidentielles et secrètes, fait extrêmement abstrait et plutôt ingrat à figurer et à rester drôle.

L’émission Saturday Night Live a diffusé la semaine dernièreun court sketch assez intéressant. On y voit le « nerd » Mark Zuckerberg (du moins un acteur qui l’imite) remercier avec une niaiserie certaine le demi-milliards d’utilisateurs de FaceBook qui lui ont permis d’être sacré « personnalité de l’année » par Time Magazine. Subitement, son image est brouillée par une neige télévisuelle… Apparaît alors un homme en costume dans un intérieur chaleureux, un verre de cognac à la main, qui dit d’une voix grave et posée : « Hello again. It’s me, Julian Assange ».

Le sketch est plutôt drôle. Bill Hader, qui interprète Assange, se moque : « Time magazine, toujours sur la brèche, découvre Facebook quelques semaines seulement après votre grand-mère » ; Il résume sa situation : « Je dévoile gratuitement les données confidentielles de grosses organisations et je suis le villain. Zuckerberg vend vos données confidentielles à de grosses organisations, et il est l’homme de l’année » ; « la démocratie est morte. Bonnes vacances ! ». Les phrases sont ponctuées d’un rire gutural et sonore qui semble trahir, derrière le vernis du self-control, une excitation cynique aux limites de la folie.

Cela fait plusieurs semaines déjà que le Saturday night live show fait intervenir de cette manière le personnage de Julian Assange : l’image se brouille, interrompt une émission, et le « hacktivist » australien apparaît, y compris depuis une cellule de prison britannique, par exemple : « Vous vous demandez comment j’arrive à communiquer avec vous depuis une prison ? Vous avez sans doute mal écouté : je suis Julian Assange ! ».

Une sorte de super-héros de l’information, quoi.

Il finit ses interventions par la même déclaration : « quoiqu’on vous dise, si je meurs c’est que j’aurais été assassiné ».

Avec ce running-gag, le Saturday Night Live parvient à évoquer par l’image la divulgation sur Internet d’une gigantesque base de données confidentielles et secrètes, fait extrêmement abstrait et plutôt ingrat à figurer. De manière très naturelle, la représentation qui est convoquée ici n’a strictement aucun rapport avec Wikileaks mais s’inscrit dans une tradition bien plus ancienne, antérieure même à l’existence de la télévision, celle de l’émission piratée.

On trouvait déjà le même artifice dans Hackers (1995), où le jeune pirate informatique Cereal Killer prend le contrôle du réseau de télévision et interrompt l’émission en cours pour dénouer l’intrigue, révéler les noms et les crimes de celui qui devrait être en prison à la place de ses amis. Comme dans le sketch de Saturday Night Live, le pirate est annoncé par un bruit gaussien.

On se rappellera que le film Hackers commence par une bagarre entre deux pirates (Zero Cool et Acid Burn) qui s’arrachent le contrôle des magnétoscopes d’une chaîne du câble. Le film tentait par plusieurs biais (la 3D, notamment) de montrer ce qu’est une intrusion dans un système informatique, mais la preuve définitive, l’exploit qui parle instantanément, c’est donc d’agir sur la télévision, d’en perturber les programmes1 .

Plus proche du cas de Julian Assange et de Wikileaks, on se rappellera de Eyes Only (jeu de mot entre les documents top secret et le fait que le personnage ne montre que ses yeux), dans la série Dark Angel (2000), un « hacktiviste » qui révèle aux populations de l’Amérique post-catastrophe de 2019 des faits ignorés : corruption, mauvais gouvernement, délinquance en col-blanc, etc.

Avant toute émission, une voix explique « ce message ne peut pas être arrêté et ne peut pas être tracé, c’est la seule voix libre d’Amérique ».

Il est intéressant que Eyes Only se décrive comme une « voix » (et pas comme une « image » par exemple), mais ce n’est pas étonnant car l’émission télévisée pirate n’est que le descendant naturel de l’émission de radio pirate ou en tout cas de la guerre des ondes, qui ont eu une importance politique réelle dans l’histoire — pensons à Radio Londres, par exemple, ou à Voice of America — et dont je retrouve une trace précoce en fiction avec le film américain Freedom Radio (Anthony Asquith, 1941), où un allemand au cœur pur découvre avec horreur que le parti Nazi est en fait méchant, ce qui le pousse à résister par les ondes2 .

Même si tous les états du monde ont fait leur possible pour contrôler la radiodiffusion sur leurs territoires respectifs, les émissions pirates ont toujours attiré une grande sympathie de la part du grand public, parce qu’elles symbolisent la reprise en main du pouvoir de communiquer, d’informer, et même de distraire, à destination des masses par des gens qui n’ont pas attendu qu’une autorité politique ou financière leur en donne le droit.

Toujours dans le registre « Robin des bois », on peut citer « Riders of the storm » (1986), où The Captain (Dennis Hopper) et sa bande de vétérans du Viet-nam survolent les États-Unis dans un bombardier B-29 reconverti en studio de télévision pirate mobile. La présidente des États-Unis tente de les faire cesser d’émettre à coup de missiles nucléaires… Mais ils parviennent à révéler ses secrets malgré tout, et notamment le fait qu’elle est un homme travesti.

Dans l’excellent They Live (1988), des scientifiques émettent à leurs risques et périls pour avertir leurs compatriotes qu’ils sont victimes d’une invasion extraterrestre et que le monde dans lequel ils pensent vivre n’est qu’une illusion.

Le public ne comprend pas ces images et les trouve désagréables et peu rassurantes, d’autant qu’elles sont accompagnées d’un brouillage qui provoque des migraines : les émissions de pur divertissement sont alors un soulagement pour les spectateurs.

Dans Robocop 3, Nikko, une petite hackeuse surdouée d’une dizaine d’années, parvient à remplacer les émissions télévisées d’une chaîne locale de Détroit par un message qui explique aux spectateurs que la société privée embauchée pour « réhabiliter » les quartiers pauvres est en réalité venue expulser tous leurs habitants et va se rendre coupable d’un véritable bain de sang.

Dans le monde réel, le piratage d’émissions télévisuelles est un fait rarissime car il réclame des moyens importants et est surveillé avec une grande attention.

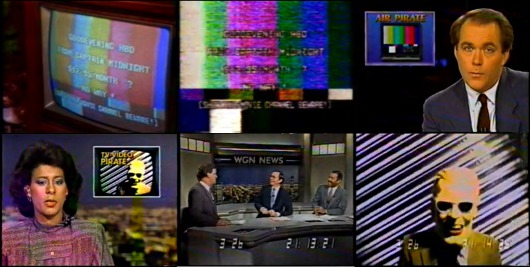

Le 27 avril 1986, un pirate nommé « Captain midnight » a interrompu la diffusion d’un film sur HBO pour diffuser un message de protestation contre le cryptage de la chaîne, devenue payante. L’auteur du message était un ingénieur en télécommunications. L’incident a eu des répercussions juridiques et techniques, puisque la peine pour ce genre de délit a été sensiblement durcie et que les émissions transmises via les satellites ont dû être « signées » pour que seuls les programmes légitimes puissent être diffusés. Arrêté, « Captain Midnight » a bénéficié d’un très important soutien populaire.

Le 22 novembre 1987 a eu lieu une autre action spectaculaire. Cette fois, le pirate a diffusé à deux reprises des images d’une personne portant un masque de Max Headroom. On n’a jamais su qui était l’auteur de cette action.

Il faut dire que la série Max Headroom est particulièrement intéressante. Max Headroom est une intelligence artificielle qui vit dans le réseau télévisé et qui prend régulièrement le contrôle des écrans. Mais ce n’est pas tout. Son modèle, Edison Carter, employé d’une grande chaîne, est lui aussi fréquemment amené à diffuser des images contre la volonté de ses employeurs, en profitant de la puissance du direct. Enfin, Max Headroom et Edison Carter sont régulièrement en contact avec Big Time TV, une chaîne de télévision pirate.

Il semble qu’aucun piratage de ce genre n’ait été motivé par le besoin de transmettre un message politique — un des rares exemples que je connaisse dans le registre est celui de la secte Falung Gong, qui a émis illégalement en Chine en 2002.

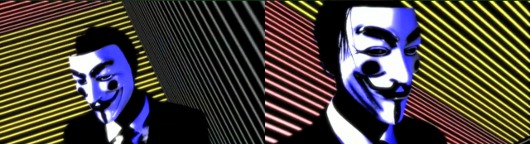

En revanche il est souvent arrivé qu’un plateau de télévision soit subitement envahi par un groupe d’activistes. C’est ce que fait l’énigmatique « V » dans le comic-book (et le film) V pour Vendetta. Menaçant de faire exploser le bâtiment, le terroriste équipé du masque de Guy Fawke3 , « V » diffuse un message séditieux par lequel il invite ses compatriotes britanniques à se révolter, un an plus tard, contre un pouvoir brutal et corrompu.

Même s’il ne pirate pas un signal radio, « V » provoque un brouillage gaussien sur les écrans de contrôle du bâtiment lorsqu’il y entre.

Le groupe informel Anonymous, dont on a beaucoup parlé récemment pour sa défense de Julian Assange, utilise souvent le masque de Guy Fawke comme symbole. Dans une de leurs vidéos (diffusées sur Youtube), les Anonymous mélangement même Max Headroom (fond, montage haché) et Guy Fawke. Cette vidéo est destinée (comme beaucoup d’actions des Anonymous) à dénoncer le fonctionnement et les buts de l’Église de Scientologie.

(Remerciements à Moez, qui m’a permis de me procurer certaines images dans une qualité acceptable)

- Bien entendu, le rapport entre Wikileaks et le « hacking », si souvent évoqué par la presse, est assez douteux là encore : ce service repose sur des technologies de cryptage et de confidentialité tout à fait normales et non sur un détournement d’un système existant. Cependant, Julian Assange est issu du monde du hacking. Au passage, j’ai découvert que le livre Underground, rédigé par Suelette Dreyfus, avec l’aide d’Assange, et qui est en partie une autobiographie de ce dernier, est disponible librement sur le site du projet Guntenberg. Tant mieux car dans le marché du livre d’occasion, ce livre avait atteint plus de deux-cent euros, avant de devenir définitivement indisponible. [↩]

- Il faudrait parler aussi de QRN sur Bretzelburg, chef d’œuvre d’André Franquin, mais ça sera pour une autre fois. [↩]

- Guy Fawke, membre éminent de la « conspiration des poudres » contre le roi Jacques 1er en 1605, a été torturé et pendu. C’est semble-t-il son prénom qui a donné le mot anglais « guy » pour désigner une personne. [↩]

Laisser un commentaire